Apache Tomcat是一个开源的Java Servlet容器,由Apache软件基金会开发。它是运行Java Servlet、JavaServer Pages(JSP)等Web应用的流行服务器之一。Tomcat以其轻量级、高性能和易于配置的特点著称,支持跨平台运行,并提供了一个稳定且可扩展的Web服务器环境。作为Java Web应用程序的开发和部署的关键工具,Tomcat在中小型项目到企业级部署中都有广泛应用。

国家信息安全漏洞共享平台于2025-03-12公布该程序存在漏洞。

漏洞编号:CNVD-2025-04973、CVE-2025-24813

影响产品:

Apache Tomcat >=11.0.0-M1,<=11.0.2

Apache Tomcat >=10.1.0-M1,<=10.1.34

Apache Tomcat >=9.0.0.M1,<=9.0.98

漏洞级别:高

公布时间:2025-03-12

漏洞描述:该漏洞源于当应用程序DefaultServlet启用写入功能(默认情况下禁用)、使用 Tomcat默认会话持久机制和存储位置、依赖库存在反序列化利用链时所致,未授权攻击者可利用漏洞执行恶意代码获取服务器权限。

解决办法:

厂商已发布安全更新修复漏洞,建议大家更新至最新版本:

Apache Tomcat >=11.0.3

Apache Tomcat >=10.1.35

Apache Tomcat >=9.0.99

下载地址:

https://tomcat.apache.org/security-11.html

https://tomcat.apache.org/security-10.html

https://tomcat.apache.org/security-9.html

您也可以使用《护卫神.防入侵系统》,一劳永逸解决Apache Tomcat远程代码执行漏洞。防护原理很简单,通过“进程防护”限制Tomcat只允许访问网站目录和安装目录,这样黑客就没法通过Apache Tomcat执行恶意代码了。

一、使用进程防护,禁止Tomcat执行恶意代码

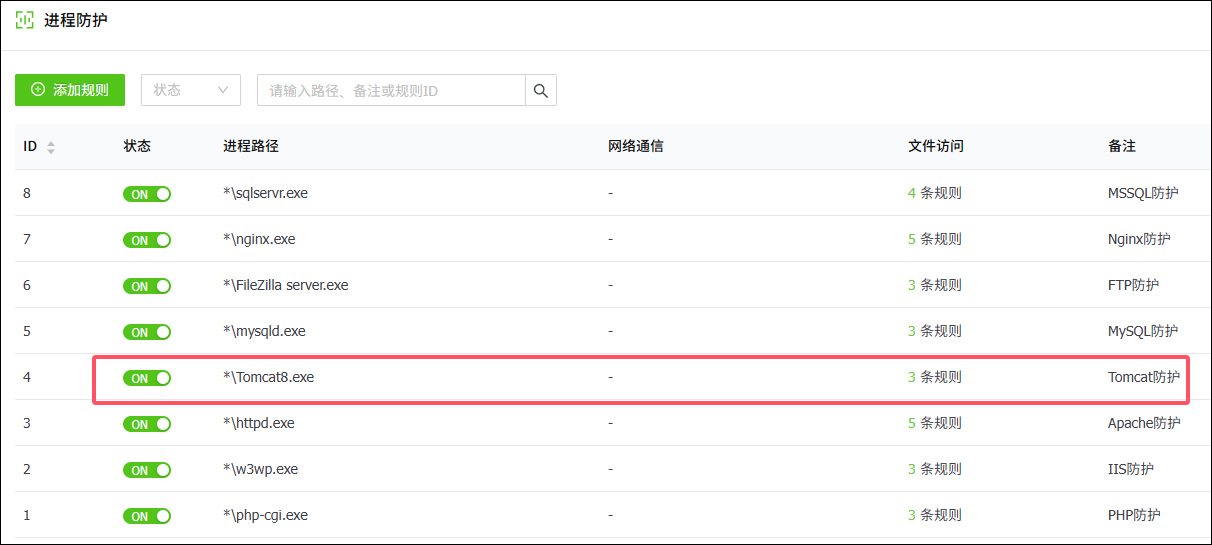

护卫神.防入侵系统默认内置大部分常用服务器软件的代码执行漏洞防护功能(如下图一)

(图一:常用服务器软件的代码执行漏洞防护)

黑客要通过Apache Tomcat执行恶意代码,必须具有执行权限,而护卫神防入侵系统禁止了Tomcat的执行权限,自然就没法执行恶意代码了,如下图二

(图二:禁止Apache Tomcat执行恶意代码)